سو استفاده هکرها با نام ویروس کرونا

در پی از کروناویروس مجرمان سایبری یا COVID-19 همه گیر، ما دیده ایم استفاده کامل و راه اندازی حملات مختلف که هکرها به طور جدی سازمان جهانی هل (WHO) را هدف قرار می دهند.

اکنون ، دیروز ، Bitdefender گزارشی جدید منتشر کرده است که نشان می دهد مهاجمان چگونه از DNS ربودن می کنند تا روترهای Linksys را برای هدف قرار دادن روترهای کاربران در بارگیری قطعه بدافزار به نام “Oski infostealer” هدف قرار دهند.

این محموله بار در یک سرویس معتبر و مشهور نسخه کنترل سیستم میزبانی تقدیر با عنوان Bitbucket ذخیره می شود که به متقاعد کردن کاربر در مورد گمراهی آنها کمک می کند. علاوه بر این ، از میانبر URL – TinyURL – همچنین برای پنهان کردن لینک دانلود اصلی در Bitbucket از کاربر استفاده می شود.

برای شروع جزئیات ، مهاجمان سعی می کنند رمزهای عبور روترهایی را که بصورت آنلاین ردیابی می کنند

پس از اتمام این کار ، آنها سپس تنظیمات سرور نام دامنه را در این روترها برای دامنه های مختلف تغییر می دهند تا آنها را به سایت مخرب خود هدایت کنند. برای درک چگونگی این اتفاق ، باید درک کنیم که چگونه DNS کار می کند.

هر زمان که یک نام دامنه را در نوار URL تایپ کنید ، مرورگرهای آنها از یک سرویس DNS که دقیقاً با آن دامنه مطابقت دارد ، آدرس IP را جستجو می کنند. این به شما کمک می کند تا دقیقاً دقیقاً مانند نحوه استفاده از اسامی در دفترچه تلفن ، که پس از شروع تماس ، به شماره های سلول ترجمه شده ایم ، وب سایت دلخواه را پیدا کند. با سوء استفاده از این ، مهاجمان در این حالت URL اصلی را که یک دامنه قانونی با آن مطابقت دارد تغییر می دهند.

به عنوان مثال در این مورد ، اگر کاربر در هر یک از نامهای دامنه زیر تایپ کرد:

- aws.amazon.com

- goo.gl

- bit.ly

- washington.edu

- imageshack.us

- ufl.edu

- disney.com

- cox.net

- xhamster.com

- pubads.g.doubleclick.net

- tidd.ly

- redditblog.com

- fiddler2.com

- winimage.com

آنها به آدرسهای IP واقعی مربوط به آنها منتقل نخواهند شد بلکه آدرسهای IP جعلی تعیین شده توسط مهاجمان 109.234.35.230 و 94.103.82.249 هستند.

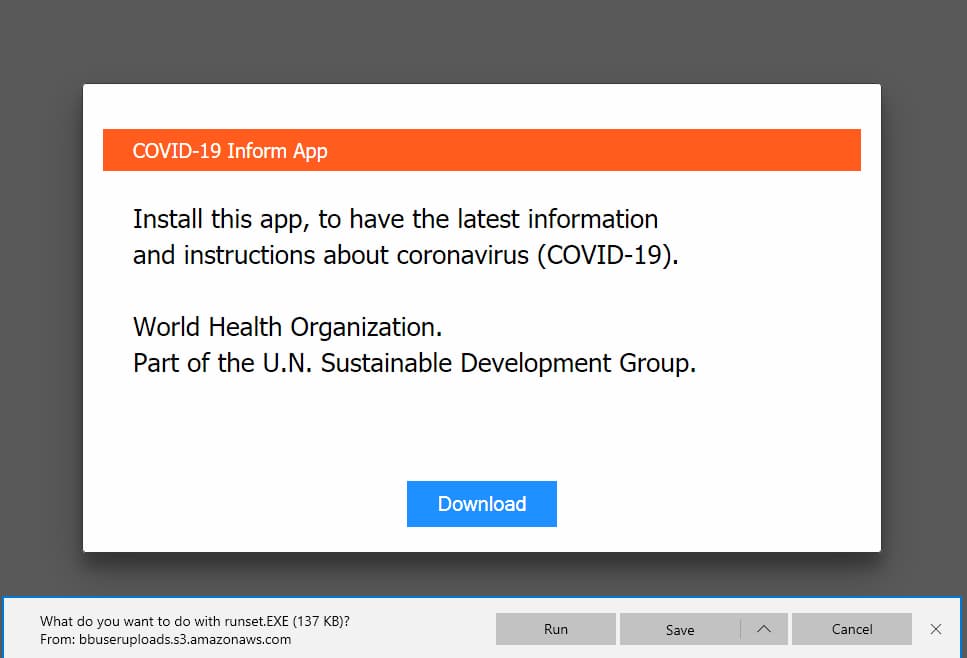

پس از هدایت مجدد ، آنها با اخطار ادعا می شوند که از سازمان بهداشت جهانی (WHO) گرفته شده است و از کاربران می خواهند برنامه ای را که “آخرین اطلاعات و دستورالعمل” در مورد ویروس را بارگیری کرده ، نصب و نصب کنند.

پس از کلیک کاربر بر روی دکمه بارگیری ، آن را بارگیری می کند trojan را با نام نام نصب کننده به طرز معصومیتی در امتداد خط “runset.EXE” ، “covid19informer.exe” یا “setup_who.exe” بارگیری کند.

پس از نصب ، Oski سعی می کند طیف وسیعی از داده ها از رایانه را شامل شود اما شامل مرور کوکی ها ، تاریخچه ، اطلاعات تکمیل خودکار و جزئیات پرداخت ، اعتبار احراز هویت و کلیدهای خصوصی کیف پول cryptocurrency نیست . سپس داده های جمع آوری شده از طریق سرور C2 برای مهاجمین ارسال می شود.

در حال حاضر ، تعداد بار تخمینی مشاهده شده از 2 مخزن Bitbucket که بصورت آنلاین باقی مانده اند 1193 است. اگر بخواهیم سطل های اضافی را در Bitbucket یا وب سایت های دیگر عامل باشیم ، احتمالاً تعداد آنها بسیار بیشتر خواهد بود.

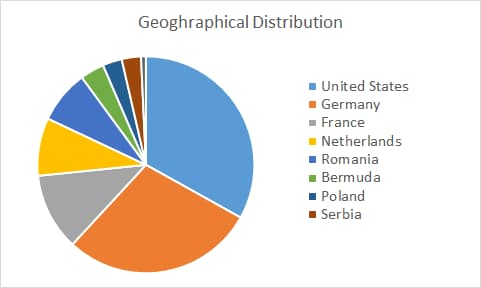

با توجه به تناسب نسبت به کشورهایی که بیشترین هدف را مورد هدف قرار داده اند ، ایالات متحده به ترتیب آلمان و فرانسه به ترتیب در صدر قرار دارند.

برای محافظت در برابر چنین حملاتی ، مهم است که کاربران هرگونه اعتبار پیش فرض دستگاههای روتر خود را تغییر دهند. علاوه بر این ، توصیه می شود برای بهترین امنیت ، از ابزارهای مدیریت از راه دور خودداری شود. با این وجود ، اگر کسی از آنها استفاده کند ، باید از رمزنگاری به همراه رمزهای عبور قوی استفاده کند .

مواظب سو استفاده هکرها با نام ویروس کرونا با نرم افزار های جعلی باشید